Se nos vigila con aparatos tan cotidianos como un teléfono, una tarjeta de crédito o un ordenador. Es el caso de Echelon, un sistema militar de espionaje creado durante la Guerra Fría por la Agencia Nacional de Seguridad norteamericana junto a Reino Unido, Canadá, Australia y Nueva Zelanda para averiguar los secretos del bloque comunista. Medio siglo después, esta gran oreja anglófona sigue interceptando 2.000 millones de comunicaciones cada día, ya sean telefónicas, por fax o por correo electrónico.

Carnivore también funciona y es la tercera generación de los grandes sistemas de espionaje empleados por el FBI. Reemplazó a su predecesor, Omnivore, en el 1999. Se basa en sniffers a gran escala, basados en sistemas Windows NT y 2k, instalados en los principales ISPs.

Capacidad 4.000 millones de comunicaciones diarias.

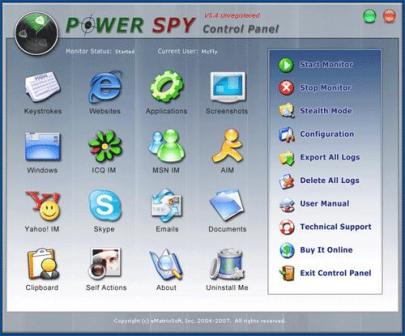

Principalmente, lo que Carnivore hace en todo momento es registrar a todos los internautas las acciones que hacen:

- Páginas web visitadas

- Información sobre qué se está buscando

- A quién se envían correos electrónicos

- Qué contienen esos mensajes

- Qué descargas se hacen desde Internet

- Qué sistemas de streaming utilizan

Pese a las noticias Carnivore sigue funcionando con otras siglas.

Cada gobierno tiene instalados pero programas “comerciales” para saber en todo momento lo que pasa en la red.

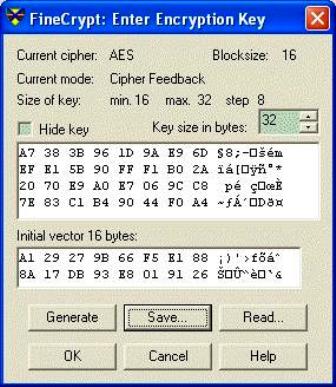

Un ejemplo de estos programas comerciales es el Analizador Semántico de Tráfico de la empresa Narus, supuestamente usado por la Agencia Nacional de Seguridad (NSA). Se instala en diferentes puntos de una red y puede examinar cantidades ingentes de tráfico en tiempo real, identificando los paquetes interesantes, procedentes de correos, mensajería instantánea, vídeos o telefonía por IP, aunque viajen a más de 10 Gbps.

Ahora empieza el despliegue de un software de reconocimiento facial conectado a las cámaras de vigilancia. Este sistema, llamado FaceIt, utiliza una técnica conocida como biométrica, que consiste en la creación de un mapa digital a partir de un rostro, traduciendo sus contornos en una fórmula matemática. Según la firma que lo fabrica, (Visionics), esta “huella facial” es tan única y distintiva como una huella digital.

He puesto pocas cosas (hay furulando bastantes más sistemas como Menwith Hill y Enfopol) y muy global, pero me comprometo a hacer un artículo más cercano a nosotros y también tratar la fidelidad de Google.

![]()

![]()